Power BI : se connecter aux API en mode REST avec un Service Principal Azure AD

Dans cet article, nous allons voir comment se connecter aux API Power BI en mode REST en utilisant un service princial (SP). Pour rappel, nous avons déjà utilisé la méthode du SP avec Azure Data Factory dans un de mes précédents articles => ICI. L’idée maintenant c’est d’utiliser cette méthode avec n’importe quelles technologies et langages avec du REST.

L’utilisation des SP est très pratique, car ainsi nous n’avons plus besoin d’avoir un compte utilisateur AD à gérer (comme avec les modes UserOwnsData ou AppOwnsData), et en plus cela fait aussi économiser une licence Power BI Pro, il n’y a pas de petites économies

Commencez par créer un SP dans Azure AD et configurer Power BI pour activer l’authentification via service principal, la doc MS explique tout ça : https://docs.microsoft.com/fr-fr/power-bi/developer/embedded/embed-service-principal

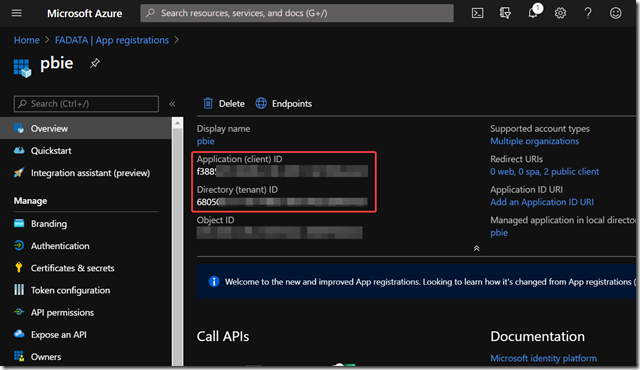

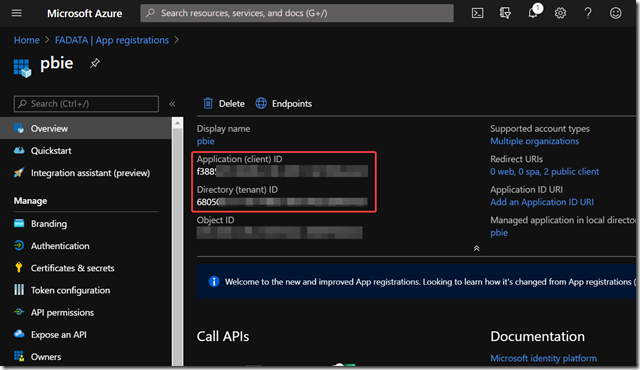

Puis récupérez l’application ID et le tenant ID, vous pouvez notamment passer par le portail Azure dans les paramètres de votre SP (le menu s’appelle App registrations) :

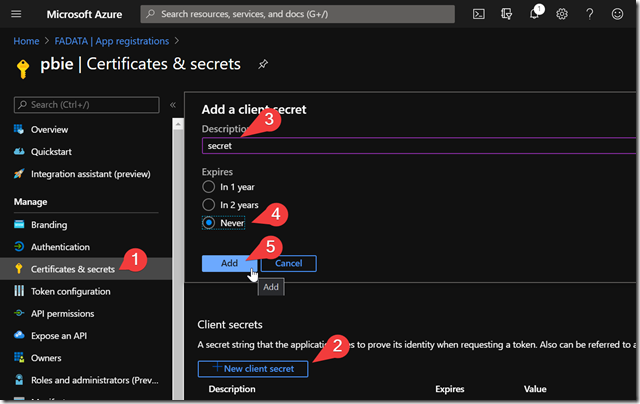

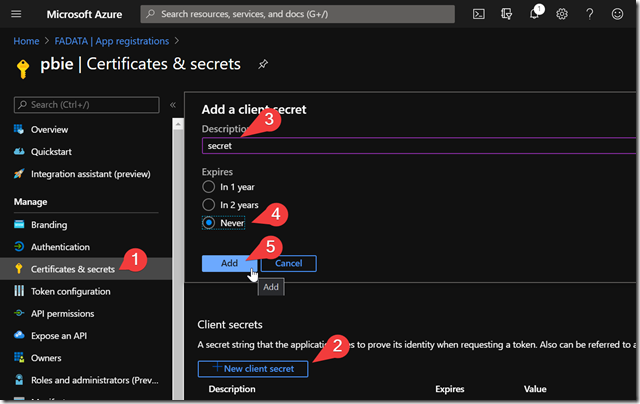

Et créez aussi un secret pour votre SP, il faut le sauvegarder quelque part car il est accessible que lors de sa création :

Comme le SP va se connecter directement à Power BI, n’oubliez pas de lui donner des droits sur les Workspaces auxquels il aura accès. Attention, cela ne fonctionne qu’avec les Workspace V2 !

Pour se connecter aux API, il va d’abord falloir récupérer un token d’authentification en envoyant une requête POST au service d’’authentification Microsoft “login.microsoftonline.com” en passant les bonnes informations de connexion en body. Le body devra avoir le format suivant et contenir votre application ID et son secret :

{

"Grant_type": "client_credentials",

"Resource": "https://analysis.windows.net/powerbi/api",

"Client_id": "<Application ID>",

"Client_secret": "<Application Secret>",

"Scope": "https://analysis.windows.net/powerbi/api/.default"

}

L’url à appeler devra aussi contenir le tenant id de votre AD : https://login.microsoftonline.com/<tenantid>/oauth2/token

En réponse de l’appel, vous pourrez récupérer un token :

{

"token_type": "Bearer",

"expires_in": "3599",

"ext_expires_in": "3599",

"expires_on": "1594665662",

"not_before": "1594661762",

"resource": "https://analysis.windows.net/powerbi/api",

"access_token": "<ICI>"

}

Vous pourrez alors l’utiliser dans tous vos appels aux API Power BI en le mettant dans le paramètre authorization du header :

{

"Authorization": "Bearer <ICI>",

"Content-Type": "application/json"

}

Et c’est gagné !

Attention, le token expire au bout d’un certain temps, il faut prévoir de le regénérer si besoin.

Pour finir, voici un exemple complet en PowerShell qui liste au final les Workspaces auxquels le SP à accès :

#Specify SP informations

$tenantid = '<Tenant ID>'

$appID = '<Application ID>'

$appSecret = '<Application Secret>'

#Get token

$TokenArgs = @{

Grant_type = 'client_credentials'

Resource = 'https://analysis.windows.net/powerbi/api'

Client_id = $appID

Client_secret = $appSecret

Scope = "https://analysis.windows.net/powerbi/api/.default"

}

$out = Invoke-RestMethod -Uri https://login.microsoftonline.com/$tenantid/oauth2/token -Body $TokenArgs -Method POST

#Save token

$tokenaccess = $out.access_token

#Get group API test

$header = @{

'Content-Type'='application/json'

'Authorization'= "Bearer $tokenaccess"

}

$uri = "https://api.powerbi.com/v1.0/myorg/groups"

$outrequest = Invoke-RestMethod -Method Get -Uri $uri -Headers $header

#Show results

$outrequest.value

Il vous reste plus qu’à parcourir la documentation des API Power BI pour trouver la ou les bonnes méthodes à appeler en fonction de vos besoins : https://docs.microsoft.com/en-us/rest/api/power-bi/

FIN !

Views:

5 815

Get latest voucher codes, deals and offers only at:

Voucher Codes

Thank you very much for kindly sharing this interesting article, hope to read more like this one.

Regards Military Barrier – Chinese Wholesaler & Exporter

https://www.militarybarrier.com

military barrier for sale

https://www.militarybarrier.com/military-defense-barrier/

defensive barrier

https://www.militarybarrier.com/razor-barbed-wire/

razor barbed wire

https://www.militarybarrier.com/blast-walls-can-save-a-lot-of-manpower-and-time-when-preventing-floods-blastwall-savemanpower-savetime-preventflood/

blast wall

https://www.militarybarrier.com/joesco-razor-wire-rapid-deployment-vehicle-an-advanced-mobile-solution-for-rapid-deployment-of-security-fencing-and-barriers/

rapid deployment barrier

https://www.militarybarrier.com/joesco-barrier-got-ce-certificate/

ce certification barbed wire products

https://www.militarybarrier.com/the-gabion-blast-wall-is-a-new-type-of-blast-wall-that-features-high-strength-impact-resistance-and-explosion-resistance/blast proof barrier

https://www.gabion.biz/

landscape gabion wall,garden gabion,trapezoidal gabion wall

https://www.gabion.biz/products/gabion-mats-gabion-reno-mattresses/

Gabion Mats, Gabion Reno Mattresses

https://www.gabion.biz/products/gabion-baskets-stone-box/

Gabion Baskets

https://www.gabion.biz/products/gabion-wall-welded-gabion-weld-mesh-gabion-rock-box/

Gabion Wall, Welded Gabion box, Weld Mesh Gabion, Rock Box

http://www.joesco.cn/

military barriers wholesale,military barriers manufacturer

https://medium.com/@joesco189/military-barriers-innovative-solutions-evolved-from-gabion-baskets-ddea6145276e military defense barriers

https://www.youtube.com/channel/UCxHwYpwbuEE3rz00yofOO9A military barriers

https://www.tiktok.com/@joesco_barrier cheap military barriers,blast wall

https://www.facebook.com/profile.php?id=100009622980334 military bastion

https://www.blogger.com/blog/posts/6449305831592860858 military barriers

https://www.tumblr.com/blog/joesco-military-defense-barrier blast wall

https://www.vingle.net/joesco189 cheap military barriers

Great blog and I read it completely . Thank you

buy oet certificate online without exams online

Buy NEBOSH diploma and certificates online in Oman

Buy NEBOSH certificate online without exams in UAE

how to purchase nclex-RN PN without exams in USA

buy PTE certificates online without exams

buy Oet certificates online in Europe

buy Toefl certificate without exams online

buy Ielts certificate online without exams in ASIA now

Register for oet certificate online in Uk

register for NEBOSH diploma in United Kingdom and Asia

Register USMLE certificate exams in USA

Acheter un Permis de Conduire en ligne enregistre sans examen now

Acheter un Permis de Conduire Francaise

comprar certificado siele en español

dele certificado español

comprar licencia de conducir español en linea

Acheter un permis de conduire en suisse/a>

buy nebosh diploma online without exams

buy hunting riffles online usa

Glock series for sale online usa

can I buy affordable outboard motor for sale online usa

buy Yamaha outboard motors online

Phantom Wallet Extension stands out when compared to traditional wallets in several aspects. Unlike hardware wallets that require physical devices, Phantom offers the convenience of browser integration. It ensures quick access to your funds without compromising security.

Phantom Wallet Extension

Explore the possibilities of blockchain with MetaMask Chrome. Securely manage your digital assets and access decentralized applications with ease. Discover the next generation of web browsing today!

MetaMask Chrome | MetaMask Chrome

MetaMask Chrome Extension is a popular browser extension for Chrome that enables users to interact with Ethereum blockchain. With MetaMask, users can securely manage their Ethereum accounts.

MetaMask Chrome Extension is a widely used cryptocurrency wallet and decentralized application (dApp). With MetaMask, users can securely store, manage, and interact with various cryptocurrencies.

MetaMask Extension is a popular browser extension that serves as a cryptocurrency wallet and gateway to the decentralized web. Available as an extension for browsers like Chrome.

MetaMask Extension With its user-friendly interface and robust security features, MetaMask has become a go-to tool for individuals looking to engage with cryptocurrencies and explore the possibilities of the decentralized web.

Metamask Login Chrome is a Chrome involves installing the extension, creating or importing a wallet, and securely accessing decentralized applications. Users manage cryptocurrencies, interact with dApps, and ensure private key security.

MetaMask Sign in To sign in to MetaMask, open the extension, enter your password or use biometrics, and gain access to your Ethereum-based assets, decentralized applications, and secure wallet functionality within your browser.

Metamask Wallet Extension is a browser extension wallet for managing cryptocurrencies and interacting with decentralized applications (DApps) on the Ethereum blockchain. It offers a secure and convenient way to store and transact with digital assets.

Crypto.com Login Issues Users experiencing Crypto.com login issues may encounter problems accessing their accounts, possibly due to technical glitches, forgotten passwords, or security measures. Troubleshooting may involve password resets or contacting customer support.

Metamask Login Chrome is a Chrome involves installing the extension, creating or importing a wallet, and securely accessing decentralized applications. Users manage cryptocurrencies, interact with dApps, and ensure private key security.

MetaMask Sign in To sign in to MetaMask, open the extension, enter your password or use biometrics, and gain access to your Ethereum-based assets, decentralized applications, and secure wallet functionality within your browser.

Metamask Wallet Extension is a browser extension wallet for managing cryptocurrencies and interacting with decentralized applications (DApps) on the Ethereum blockchain. It offers a secure and convenient way to store and transact with digital assets.

Crypto.com Login Issues Users experiencing Crypto.com login issues may encounter problems accessing their accounts, possibly due to technical glitches, forgotten passwords, or security measures. Troubleshooting may involve password resets or contacting customer support.

Metamask Wallet is a popular cryptocurrency wallet and browser extension that allows users to manage their Ethereum-based assets and interact with decentralized applications (DApps) on the Ethereum blockchain.

Metamask Wallet extension is a browser extension that facilitates seamless interaction with blockchain-based applications and manages cryptocurrency assets. Primarily designed for the Ethereum blockchain, this extension enables users to securely store, send, and receive Ethereum and ERC-20 tokens.

Venguard Login refers to a specific platform, website, or service introduced after January 2022, I recommend checking the official website or contacting customer support for accurate and up-to-date information on how to log in.

Venguard 401k login you should visit the official Vanguard website to access your 401(k) account. Navigate to the login or account access section on the official website, and provide your credentials to log in securely.

Log in to your Vanguard personal investor accounts here. Check your balances, buy and sell investments, move money, and view your performance.

Ethpool staking offers crypto enthusiasts a lucrative opportunity to earn passive income by locking up Ethereum in support of the network.

Lido Staking provides a seamless bridge for Ethereum 2.0 staking by issuing stETH, a liquid and tradable token representing staked Ethereum.

Lido Staking provides a seamless bridge for Ethereum 2.0 staking by issuing stETH, a liquid and tradable token representing staked Ethereum.

LOBSTR Wallet offers a seamless and user-friendly platform for managing your cryptocurrency transactions. Whether you’re a seasoned crypto enthusiast or just starting your journey.

LOBSTR Login provides a user-friendly gateway to your crypto universe. Whether you’re a seasoned crypto enthusiast or just starting your journey, LOBSTR offers a simple and secure login.

CLV Finance is a pioneering project focused on cross-chain decentralized finance (DeFi) interoperability. Recognizing the need for seamless communication between different blockchain networks, CLV Finance aims to bridge the gap, enabling users to access and utilize decentralized financial services across multiple platforms.

Slingshot Finance introduces a Web3 approach to crypto swapping, revolutionizing decentralized exchanges. This platform facilitates seamless and secure token swaps while harnessing the power of blockchain technology.

Saitapro offers innovative solutions for businesses, specializing in software development, IT consulting, and digital marketing services. Our experienced team is dedicated to delivering tailored strategies and cutting-edge technology to enhance your company’s success. Trust Saitapro for reliable, scalable, and efficient solutions that drive growth in today’s dynamic business landscape.

Saitapro | Saitamask

Curve Finance is a decentralized finance (DeFi) protocol optimizing stablecoin trading with low slippage. It enables efficient liquidity pools for stablecoin swaps on the Ethereum blockchain.

Lido finance is a decentralized staking platform that allows users to stake their Ethereum assets to earn rewards, while receiving liquid and tradable staked tokens (stETH) in return.

Already a crypto.com login user? Continue as crypto.com sign in issues User. Or. Email. Password. Log In Forget password? Don’t have an account? Sign Up Now. Sign up for a Crypto.com NFT account · Connect your verified crypto.com sign in issues· Submit an application to become a creator · Once approved, start minting your Log In to crypto.com sign in issues Price Already a Crypto.com App user? Log In Forget password? Don’t have an account?Sign Up Now. Crypto.com App. Trade crypto on the go. Anytime, anywhere. Log In · Sign Up. Company. Trade. Services.

Trezor.io/start Every transaction on the app requires your explicit confirmation directly on your Trezor hardware wallet

MetaMask is the leading self-custodial wallet. The safe and simple way to access blockchain applications and web3. Trusted by millions of users worldwide.

Those users who already have their MetaMask login credentials would agree with me on this point that MetaMask is a true example of an ETH-based crypto wallet. To give you a better idea about the same, the following segment will walk you through its features.

Phantom is a self-custodial and Web 3.0 wallet created for the Solana (SOL) blockchain. The wallet provides many services that complement the key wallet functionality, like NFT marketplace, token swap, multi-chain support, and more. If you are looking for an intuitive user interface, top-notch safety features, and comprehensive support, Phantom Wallet Extension is a great option.

Phantom Extension | Phantom Extension

Phantom Wallet Extension is a decentralized cryptocurrency wallet explicitly made for the Solana blockchain. The extension provides a secure and easy user experience by integrating directly with web browsers, enabling users to manage their Solana-based files easily. Phantom acts as a link between users and the Solana ecosystem by streamlining the saving, transferring, and receiving of SOL tokens through an intuitive interface.

Phantom Wallet Extension

Phantom Wallet Extension

Phantom Wallet Extension

Sign in to your Coinbase account or. Sign up as a business. Sign in. You don’t have to buy a whole bitcoin. Bitcoin can be divided into smaller units — called …

Coinbase Login|

coinbase login issues|

Coinbase Account Log in|

MetaMask Extension: Explore the decentralized web securely with MetaMask, a user-friendly cryptocurrency wallet and gateway to blockchain applications. Safely manage your digital assets, interact with decentralized apps (DApps), and enjoy seamless Ethereum-based transactions. Experience the future of finance with MetaMask – your key to a borderless, trustless internet. Enhance your online journey with this essential extension, where crypto meets convenience in just a few clicks.

MetaMask Extension | MetaMask Extension

One of the standout features of Magic Eden Wallet is its emphasis on security. Utilizing state-of-the-art encryption techniques, Magic Eden Wallet ensures that your private keys and sensitive information are safeguarded against unauthorized access.

Magic Eden Wallet | Magic Eden Wallet

Trezor Login is a feature offered by Trezor, a leading hardware wallet provider, enabling users to securely access their cryptocurrency holdings.

Ellipal Titan is a cold wallet for securely storing and managing cryptocurrencies. It features an air-gapped design, eliminating internet connectivity to enhance security. With a large touchscreen, users can easily navigate the interface to manage their digital assets.

The Capital One login serves as a gateway for customers to access their accounts securely from anywhere, at any time. It allows users to manage their finances, view account balances, monitor transactions, pay bills, and more, all through a user-friendly online platform.

Trezor Wallet is a hardware solution crafted for offline storage and management of cryptocurrencies. With its strong security measures and user-friendly design, it offers a safe and straightforward method for users to access and oversee their digital assets.

Trezor Bridge is a vital software component facilitating secure communication between the Trezor hardware wallet and a computer or mobile device. It guarantees uninterrupted access to the Trezor Wallet interface, streamlining cryptocurrency management with ease.

MetaMask Extension is a software cryptocurrency wallet used to interact with the Ethereum blockchain.

Coinbase Wallet est une extension de navigateur qui vous permet de gérer et d’interagir avec vos actifs numériques directement depuis votre navigateur Web

Cryptocurrency has revolutionized the way we perceive and transact with money. With the increasing adoption of digital currencies, the need for seamless and secure payment solutions has become paramount. One such innovative solution is the Crypto.com Card, offering users the ability to spend their cryptocurrency holdings just like traditional fiat currencies.

WalletConnect is an open-source protocol that allows secure communication between decentralized applications (dApps) and cryptocurrency wallets. It enables users to interact with dApps on various blockchain platforms directly from their mobile or desktop wallets, without the need for browser extensions or additional software.

Eigenlayer is a term commonly used in the context of artificial intelligence and machine learning, referring to a layer within a neural network architecture designed to extract essential features from input data for efficient analysis and representation.

Eigenlayer is a cutting-edge protocol in the Ethereum ecosystem, reshaping blockchain technology with its innovative features. It enhances network scalability and efficiency with shared security, decentralized sequencers, and light node bridges, focusing on data availability and censorship resistance.

Ledger Live is a powerful software solution for securely managing cryptocurrency assets. Users can effortlessly access, send, receive, and manage various digital currencies via its intuitive interface. With real-time updates on portfolio balances and transactions, Ledger Live provides comprehensive oversight and control over cryptocurrency holdings.

Metamask Wallet is a popular cryptocurrency wallet and browser extension that allows users to manage Ethereum-based assets and interact with decentralized applications (DApps) on the Ethereum blockchain.

Metamask Chrome Extension is a Chrome extension that serves as a digital wallet and gateway to blockchain applications, particularly those running on the Ethereum network. With MetaMask, users can securely store and manage their cryptocurrency assets, such as Ethereum and ERC-20 tokens, directly within their browser.

Metamask Login is a cryptocurrency wallet and gateway to decentralized applications (dApps) built on Ethereum. To log in, first, ensure you have the MetaMask extension installed in your browser. Then, click on the MetaMask icon and enter your password if prompted.

Ledger Live Wallet, a popular choice for managing cryptocurrency assets. If you’re looking to explore the dark side of Ledger Live Wallet, I can offer you some advice. Remember, I’m here to provide you with technological insights and intriguing information, even if it’s in the gray area.

Eigenlayer Login stands at the forefront of innovation within the Ethereum ecosystem, revolutionizing blockchain technology with its advanced features. By introducing shared security, enhances network scalability and efficiency. Eigenlayer Login prioritizes data availability and censorship resistance, ensuring a robust and resilient infrastructure for decentralized applications and transactions.

Ledger Live is a comprehensive desktop and mobile application designed for managing cryptocurrency assets securely. It supports various cryptocurrencies and allows users to view their portfolio, send and receive transactions, and interact with decentralized finance (DeFi) platforms.

Eigenlayer Login is a revolutionary platform at the forefront of innovation within the Ethereum ecosystem. With its cutting-edge features, Eigenlayer Login is reshaping the landscape of blockchain technology.

Trezor is a renowned name in the realm of cryptocurrency security, offering robust hardware wallets designed to safeguard digital assets. At trezor.io/start, users embark on a journey towards fortifying their crypto holdings. By accessing this portal, individuals can initiate the setup process for their Trezor device, ensuring airtight protection for their Bitcoin, Ethereum, and other cryptocurrencies.

Once you’ve successfully entered your credentials and completed any necessary verification steps, you should be logged in to your KuCoin account, where you can access your account dashboard and begin trading or managing your cryptocurrency assets.Kucoin login .

Guarda Wallet is a versatile cryptocurrency wallet providing secure storage and management for various digital assets. With its user-friendly interface and multi-platform support, including desktop, mobile, and web versions, Guarda offers convenient access to your funds anytime, anywhere. It prioritizes security through features like private key encryption and backup options, ensuring the safety of your assets. Guarda also supports a wide range of cryptocurrencies, enabling seamless transactions and exchanges within the wallet. Whether you’re a beginner or an experienced trader, Guarda Wallet offers a reliable solution for managing your crypto portfolio.

Guarda Wallet |

A simple and safe way to access the world of DeFi, Web3 apps, and NFTs is through MetaMask Login. For cryptocurrency lovers and investors, MetaMask has emerged as the best wallet because to its user-friendly design and strong security features. MetaMask Login gives users easy access to the fascinating worlds of decentralized finance, new Web3 applications, and non-fungible assets, enabling them to investigate and take advantage of blockchain’s cutting-edge technologies.

Phantom Wallet is a non-custodial cryptocurrency wallet used mainly on Solana (SOL) blockchain. It is not only a Web3 wallet, but also has an easy-to-use interface. With the wallet, you can store, swap, transact and receive digital assets and tokens.

Visit:- https://sites.google.com/extension-guide.com/phantomwalletextension/home |

https://sites.google.com/extension-guide.com/phantomextension/home

MetaMask Wallet stands at the forefront of cryptocurrency wallets, offering a powerful yet user-friendly solution for managing digital assets and interacting with the decentralized web. With its secure storage, seamless integration with DApps, and cross-platform compatibility, MetaMask empowers users to fully embrace the potential of blockchain technology. Whether you’re an experienced crypto enthusiast or a newcomer to the world of decentralized finance,

https://sites.google.com/metamask-ai.com/metamaskwallet/home

Ledger Live is a comprehensive application designed to efficiently manage your Ledger hardware wallet. With its user-friendly interface, Ledger Live allows you to securely buy, sell, exchange, and expand your cryptocurrency holdings. Ledger Live supports a diverse array of cryptocurrencies and provides real-time updates on your balances along with detailed transaction tracking. By ensuring the safety of your digital assets, Ledger Live gives you full control over your financial portfolio.

MetaMask Login is a popular cryptocurrency wallet and gateway to blockchain apps. MetaMask Login provides a secure and straightforward way to access your digital assets and interact with decentralized applications (dApps).

MetaMask Login ensures that users can easily manage their Ethereum-based tokens and other digital assets. It offers robust security features, including encryption and password protection, to keep your assets safe.

Exodus Wallet is a multi-cryptocurrency wallet designed for both beginners and experienced users. It offers a sleek, intuitive interface that allows users to manage, exchange, and store a wide variety of cryptocurrencies.

https://sites.google.com/phantomm-extension.com/phantomwalletextension/home

https://sites.google.com/phantomm-extension.com/phantomextension/home

Ledger Live App is a comprehensive tool designed for managing your Ledger hardware wallet. It features a user-friendly interface that allows you to securely buy, sell, exchange, and grow your cryptocurrency holdings. Ledger.com/Start is the official guide for setting up your Ledger hardware wallet. Ledger.com/Start user-friendly platform provides step-by-step instructions to help you securely configure your device and protect your digital assets. Whether you’re new to cryptocurrency or an experienced user, Ledger.com/Start simplifies the process, ensuring you can easily manage your crypto holdings with confidence.

SimpleSwap is a user-friendly cryptocurrency exchange platform that allows you to swap digital currencies quickly and easily. With no need for registration, you can exchange a wide variety of cryptocurrencies instantly. SimpleSwap offers competitive rates and supports numerous crypto pairs, making it convenient for both beginners and experienced users. The platform is secure and efficient, ensuring a smooth and hassle-free experience for managing your digital assets.

Introducing Phantom Wallet Extension, an excellent cryptocurrency management tool for Solana and other coins. Knowing how to use Phantom can significantly improve your cryptocurrency experience, regardless of skill level.

Visit:- https://sites.google.com/extension-guide.com/phantomwalletextension/home |

https://sites.google.com/extension-guide.com/phantomextension/home | https://sites.google.com/365cryptocurrencies.com/phantomwallet/home

The phantom wallet extension is a secure repository for managing assets based on Solana, providing users with flexible transactions and advanced security features as an extension with major web browsers such as Google Chrome and Mozilla Along with Firefox, Phantom Wallet integrates seamlessly into users’ browsing experiences, with the use of Solana-based decentralized applications (Apps). To have, unmatched -It also empowers you to manage your assets with ease.

visit:https://sites.google.com/extension-logi.com/phantomwalletextension/home

https://sites.google.com/extension-logi.com/phantomextension/home

Mobile app development is our expertise at Pyramidions, a top-tier mobile app development company in Chennai. We specialize in crafting user-centric and innovative mobile applications designed to meet the unique needs of various industries. Our team excels in blending advanced technology with creative design to deliver solutions that elevate your digital presence. Additionally, we offer cryptocurrency exchange development, ensuring secure and efficient trading platforms. For more details, visit our mobile app development company in Chennai page.

Trezor Bridge is a crucial software tool for connecting your Trezor hardware wallet to your computer. It acts as a communication link between the wallet and your browser, enabling secure interactions with the Trezor Wallet application. Trezor.io/Start is your go-to resource for setting up your Trezor hardware wallet. This user-friendly page guides you through each step of the setup process, ensuring you can configure your wallet securely and efficiently.

For More Visit our website –

https://sites.google.com/ushardwallet.com/trezoriostart/home

https://sites.google.com/ushardwallet.com/trezorbridge/home

https://koala-wallet.com/

https://koalawallet.xyz/

https://apptonkeeperwallet.com/

https://tonhubwallet.com/

WalletConnect is a groundbreaking solution that enables users to safely communicate with decentralized applications using their favorite wallets. This novel protocol facilitates a smooth link between wallets and dApps, resulting in a convenient and secure user experience.

https://sites.google.com/walletconnect-web3.com/walletconnect/home

Download Wallet Connect is a secure and dependable technology that connects decentralized applications to mobile wallets smoothly. By downloading WalletConnect, you may gain quick access to a variety of dApps while keeping your transactions private and secure.

https://sites.google.com/walletconnect-web3.com/wallet-connect/home

WalletConnect allows users to effortlessly access their assets and data across several platforms without compromising security, making it an essential component for those involved in the developing realm of decentralized banking.

https://sites.google.com/walletconnect-web3.com/walletconnectt/home

The Phantom Extension is an excellent option for anyone working with the Solana ecosystem since it is an effective solution that blends security, usability, and versatility.

Visit: https://sites.google.com/phantom-forum.com/phantomwalletextension/home

https://sites.google.com/phantom-forum.com/phantomextension/home

https://sites.google.com/phantom-forum.com/phantom-extension/home

https://sites.google.com/phantom-forum.com/phantomwalletextensionn/home

ABOUT THE BRAND!!!(bourbon whiskey) https://www.whiskeysandbourbons.com/

https://whiskeysandbourbons.com/shop/

Bourbon whiskey (or simply bourbon) is a type of barrel-aged American whiskey made primarily from corn (maize).

The name derives from the French House of Bourbon, although the precise source of inspiration is uncertain;

https://whiskeysandbourbons.com/product-category/bourbon/

Cognac is a variety of brandy named after the commune of Cognac, France. It is produced in the surrounding wine-growing

region in the departments of Charente and Charente-Maritime.

https://whiskeysandbourbons.com/product-category/cognac/

Irish whiskey is whiskey made on the island of Ireland. The word ‘whiskey’ (or whisky) comes from the Irish uisce beatha,

meaning water of life. Irish whiskey was once the most popular spirit in the world.

https://whiskeysandbourbons.com/product-category/irish/

Rare whiskey has proved to be a great collectors item, gaining higher returns than gold. These bottles are deemed some of

the best collectables on the market, incorporating some of the most unusual and elusive whiskies around.

https://whiskeysandbourbons.com/product-category/rare-whiskey/

Rum is a liquor made by fermenting and then distilling sugarcane molasses or sugarcane juice. The distillate, a clear

liquid, is often aged in barrels of oak.

https://whiskeysandbourbons.com/product-category/rum/

In the United States, rye whiskey is, by law, made from a mash of at least 51 percent rye. (The other ingredients in the

mash are usually corn and malted barley.)

https://whiskeysandbourbons.com/product-category/rye/

Scotch whisky; Scots: Scots whisky/whiskie, whusk(e)y often simply called whisky or Scotch) is malt whisky or grain

whisky (or a blend of the two), made in Scotland.

https://whiskeysandbourbons.com/product-category/scotch/

https://whiskeysandbourbons.com/shop/

https://whiskeysandbourbons.com/shipping-delivery/

https://whiskeysandbourbons.com/return-policy/

https://whiskeysandbourbons.com/about/

https://whiskeysandbourbons.com/reviews/

https://whiskeysandbourbons.com/contact/

https://whiskeysandbourbons.com/blog/

https://whiskeysandbourbons.com/blantons-bourbon-the-original-single-barrel-bourbon/

https://whiskeysandbourbons.com/don-julio-tequila-a-legacy-of-luxury-and-craftsmanship/

https://whiskeysandbourbons.com/exploring-clase-azul-reposado-tequila-a-symphony-of-tradition-and-craftsmanship/

https://whiskeysandbourbons.com/makers-mark-unveils-its-oldest-bourbon-yet-introducing-makers-mark-cellar-aged/

https://whiskeysandbourbons.com/the-timeless-appeal-of-wellers-bourbon-a-journey-into-bourbons-finest/

https://whiskeysandbourbons.com/the-most-popular-whiskey-cocktails-and-how-to-make-them-at-home/

https://whiskeysandbourbons.com/why-you-should-try-the-buffalo-trace-antique-collection/

https://whiskeysandbourbons.com/which-stagg-jr-batch-is-the-best/

https://whiskeysandbourbons.com/should-i-buy-liquor-online/

https://whiskeysandbourbons.com/is-pappy-van-winkle-worth-the-high-cost/

https://whiskeysandbourbons.com/top-5-liquors-to-spice-up-your-holiday-party/

https://whiskeysandbourbons.com/how-to-choose-a-great-bourbon-for-your-home-bar/

https://whiskeysandbourbons.com/5-tips-for-choosing-the-right-alcohol-to-pair-with-your-food/

https://whiskeysandbourbons.com/what-you-should-be-drinking-liquor-for-every-occasion/

https://whiskeysandbourbons.com/top-5-whiskies-every-man-should-have-in-his-home-bar/

https://whiskeysandbourbons.com/how-to-taste-spirits-part-2/

https://whiskeysandbourbons.com/how-to-taste-spirits-part-1/

https://whiskeysandbourbons.com/whiskey-a-savvy-choice-for-consumption-or-investment/

https://whiskeysandbourbons.com/the-best-jack-daniels-whiskey-bottles/

The various types of research chemicals that you’ll come across in in the world are listed

on our online platfrorm

https://09uu0u0.com/

https://09uu0u0.com/shop/

https://09uu0u0.com/product-category/vapes/

Arylcyclohexylamines: To this category ketamine and PCP belongs. Both of these substances

are known to act on the NMDA receptors as antagonist. Analogues of these are available in

our store.

Ssd Solution for cleaning black and deface money, We are perfect in development and cleaning of black

currencies with ssd chemical solution, deface currencies black dollar euro and pounds operated by worldwide science

https://09uu0u0.com/product/ssd-solution/

An electronic cigarette (e-cigarette) or vapes is a device that simulates tobacco smoking. It consists of an atomizer,

a power source such as a battery, and a container such as a cartridge or tank.

https://09uu0u0.com/product-category/vapes/

These are research chemicals that have gained immense popularity in recent years.

Benzofurans: The products in this category have a benzene molecule attached to a furan

molecule. This attachment allows the creation of multiple hydrogen binding sites. These are

interesting compounds which can be used in various studies and includes chems such as 6-APB.

Chemical Planet EU provides the highest quality of these compounds.

Branded Chems: In this category we have included 6 of our products including Synthacaine,

Phenzacaine, NRG-3, K-Pax Ultra, K-Pax, Dr Buzz Pellets & our newest addition 3phoria. All

products are available in stock.

Cannabinoids: This exciting group of benzazole and indazole chemicals consists of a number o

f products which include SGT-263, NM-2201, MMB-CHMINACA, MAB-CHMINACA, Herbal Incense,

FUB-AMB, 5F-AKB57 and many others.

https://09uu0u0.com/product-category/dispensory/cannabis/indica/

Looking for top-notch research chemicals for your scientific experiments? Look no further than our store! We offer a

wide range of high-quality research chemicals that meet stringent standards for purity and reliability.

https://09uu0u0.com/product-category/research-chemicals-shop/

Cathinones: These are labeled as cousins of amphetamine drugs like methamphetamine itself

and MDMA. The products available in this category include NRG-3, N-Ethyl-Hexedrone, Ephylone,

Dibutylone, 4-MPD, 4-CMC and others. All these are available at Chemical Planet and the rates

are quite affordable.

Mushrooms that contain psilocybin are what we call “magic mushrooms”. They are commonly called shrooms as well.

https://09uu0u0.com/product-category/dispensory/shrooms/

C-Liquids: Available at affordable price in stock.

Crystal Meth belongs to the drug class known as stimulants. This medication is very effective in the treatment of

attention deficit hyperactivity disorder (ADHD).

https://09uu0u0.com/product/crystal-meth-methamphetamine/

Buy edibles online here at Research Chemical Store. #1 Online Dispensary in USA for all things cannabis. We have a nice,

but limited selection of cannabis edibles.

https://09uu0u0.com/product-category/dispensory/edibles/

Dissociatives: These include Methoxphenidine, Diphenidine, 3-MeO-PCP and 2-FDCK.

Buy GBL Drug Online, GBL for sale online, GBL is a hygroscopic liquid that is colorless, miscible in water, and hygroscopic.

It is known to exist naturally as a component in some wines.

https://09uu0u0.com/product/buy-gbl-online/

Honestly, there’s no such thing as bad concentrates. A properly manufactured dab is a good dab, regardless of its type.

Nevertheless, each of those products has its own unique benefits.

https://09uu0u0.com/product-category/dispensory/concentrates/

Shop our large selection of cannabis products including indica, sativa, hybrid marijuana and more. Our online

dispensary carries some of the highest quality marijuana

https://09uu0u0.com/product-category/dispensory/cannabis/

https://09uu0u0.com/product-category/dispensory/cannabis/hybrid/

https://09uu0u0.com/product-category/dispensory/cannabis/sativa/

https://09uu0u0.com/product-category/dispensory/edibles/thc-gummies/

https://09uu0u0.com/product-category/dispensory/edibles/thc-chocolate-bars/

https://09uu0u0.com/product-category/dispensory/edibles/beverages/

https://09uu0u0.com/faqs/

https://09uu0u0.com/reviews/

https://09uu0u0.com/shop/

https://09uu0u0.com/product-category/vapes/

https://09uu0u0.com/blog/

https://09uu0u0.com/common-chemicals-used-in-a-chemistry-lab/

https://09uu0u0.com/what-is-the-purpose-of-absolute-ethanol/

https://09uu0u0.com/5-dangerous-chemicals-used-in-industrial-manufacturing/\

https://09uu0u0.com/what-is-potassium-permanganate-used-for/

https://09uu0u0.com/the-dangers-of-battery-acid/

https://09uu0u0.com/what-are-the-uses-of-standard-solutions/

https://09uu0u0.com/best-cbd-strains/

https://09uu0u0.com/how-to-make-420-cbd-brownies/

https://09uu0u0.com/blunts-joints-and-spliffs-whats-the-difference/

https://09uu0u0.com/cannabis-bonsai-how-to-grow-your-own/

https://09uu0u0.com/can-edibles-hit-instantly/

https://09uu0u0.com/how-to-properly-light-a-joint-a-comprehensive-guide/

https://09uu0u0.com/how-to-sober-up-from-being-too-high-a-complete-guide/

https://09uu0u0.com/rosin-what-it-is-and-how-to-use-it/

https://09uu0u0.com/cannabis-and-paranoia-why-does-weed-make-me-feel-anxious/

https://09uu0u0.com/how-to-pass-a-drug-test-for-cannabis-effective-detox-strategies/

https://09uu0u0.com/cbd-kush-the-high-cbd-strain-taking-the-cannabis-world-by-storm/

https://09uu0u0.com/thc-vs-thca-why-you-might-consider-eating-raw-cannabis/

https://09uu0u0.com/3-5-grams-everything-you-need-to-know-about-hemp-and-cannabis-measurements/

https://09uu0u0.com/delta-8-strains-a-beginners-guide/

Regisztrált jogosítvány vásárlá

https://hungariandriverslicence.com/

Bevezetés:

https://hungariandriverslicence.com/blog/

A magyar jogosítvány megszerzése elengedhetetlen lépés a függetlenség felé

és mobilitás [kattintson a bejegyzésben található szükséges linkekre, hogy jó hírű webhelyekre irányítsa

engedély megszerzéséhez]. Legyen szó új lakosról vagy helyi vásárlásról vagy felújításról

az Ön engedélyével a folyamat elsöprőnek tűnhet. Végigvezetjük Önt ezen a blogbejegyzésen

a magyar jogosítvány megszerzésének lépésein keresztül, hasznos információkkal innen

jó hírű források, mint például a https://hungariandriverslicence.com/jogositvany-hosszabbitas/

* Tanuld meg az alapokat:

* Mielőtt belemerülne a folyamatba, ismerkedjen meg az alapokkal

a magyar jogosítvány megszerzésének feltételeit.

https://hungariandriverslicence.com/szolgaltatasok/

* Ha sikeresen elvégezte az alapokat, ideje továbblépni

a jelentkezési folyamatot a https://hungariandriverslicence.com/nemzetkozi-jogositvany-meghosszabbitasa/ biztosítja

részletes információk a vezetői engedély igénylésével kapcsolatban a különböző államokban és területeken.

Kövesse az irányelveiket, és a benyújtás előtt gyűjtse össze a szükséges dokumentumokat.

* Külföldi engedély, elveszett vagy ellopott engedély pótlása:

* Ha a vezetői engedélye elveszett, ellopták vagy ellopták egy külfölditől

ország ne ess pánikba! https://hungariandriverslicence.com/kapakssolsba-lepni/ is útmutatók

Végezze el a cserelicenc megszerzésének folyamatát, hogy biztosan vissza tudja állítani

az utat a lehető leghamarabb.

Következtetés:

A magyar jogosítvány megszerzése a törvény szerint egyszerű folyamat lehet

információk és források. Ezek a források átfogó útmutatókat kínálnak

a vezetői engedély megszerzésének különböző szempontjaira. Ne felejtse el betartani a szabályokat és előírásokat,

helyezze előtérbe a közúti biztonságot, és felelősségteljesen kezdje meg a vezetést. Boldog vezetést!

Ha érdekli az engedély beszerzése anélkül, hogy ugyanazon a folyamatokon menne keresztül

a https://hungariandriverslicence.com/jogositvany-ervenyessege/ címen tudtok kapcsolatba lépni

https://hungariandriverslicence.com/vezetesi-engedely-vasarlasa-2/

Regisztrált jogosítvány vásárlá

https://hungariandriverslicence.com/lejart-jogositvany/

https://hungariandriverslicence.com/jogositvany-csereje/

Regisztrált jogosítvány vásárlá

https://hungariandriverslicence.com/elveszett-jogositvany-potlasa/

https://hungariandriverslicence.com/jogositvany-kodok/

https://hungariandriverslicence.com/jogositvany-igenyles/

Regisztrált jogosítvány vásárlá

https://hungariandriverslicence.com/miert-fontos-az-alvas-es-mit-tegyunk-ha-ejszaka-helyett-vezetes-kozben-vagyunk-almosak/

https://hungariandriverslicence.com/hasznalt-auto-vasarlasa-mibol-finanszirozzuk/

https://hungariandriverslicence.com/auto-jegkar-javitas/

Regisztrált jogosítvány vásárlá

How to obtain a driving licence from any country in europe

This is the opportunity you need to get your original and legal driving license from any

country in Europe faster and without long waiting procedures.

We are a group of administrators who will help you get a European driving license with

whatever category you have been trying to get. We’ll follow the process for you and make

sure you finally get your driver’s license. We understand how important it is to you,

so we make it our priority. For more details on the procedure.

Check out our business and send us a message.

https://alleudocument.com/

https://alleudocument.com/blog/

https://alleudocument.com/about-us/

https://alleudocument.com/contact/

Carta de Condução Portuguesa Poderá sempre adquirir-nos uma Carta de Condução Portuguesa em apenas 5 dias.

Carta de Condução Portuguesa

https://alleudocument.com/carta-de-conducao-portuguesa/

Regisztrált magyar jogosítvány

Magyar jogosítvány Aki magyar jogosítványt szeretne vásárolni, ne keressen tovább. Itt a megfelelő hely a

rendelés leadásához és a magyar jogosítvány regisztrációjához szükséges adatok megadásához.

Regisztrált jogosítvány vásárlá

https://alleudocument.com/magyar-jogositvany/

Permis de conducere romanesc

Permis de conducere În România permisul de conducere este un drept guvernamental acordat celor care solicită

permis pentru oricare dintre categoriile pe care le doresc.

https://alleudocument.com/permis-de-conducere/

HOW TO BUY OR EXCHANGE BRITAIN UK ENGLAND WALES SCOTLAND N. IRELAND DRIVING LICENCE Are you looking for a

place to purchase a copy of your driver’s licence?

Uk Drivers Licence

https://alleudocument.com/united-kingdom-drivers-license/

Ireland’s Golden Triangle What is the difference between Ireland’s Golden Triangle and the Irish Sea? Féach a thuilleadh!

Ceadúnas Tiomána Éireannach

https://alleudocument.com/ceadunas-tiomana-eireannach/

Spanish driving license Buy Spanish driving license online. In Spain, the travel permit is a government right that

authorizes those who apply for a permit for any of the categories they want.

Comprar licencia de conducir

https://alleudocument.com/permiso-de-conducir-espanol/

German driving license It is almost time for the driving test, but you still feel uncertain and just thinking about

the test makes your heart beat faster?

führerschein

https://alleudocument.com/fuhrerschein/

Driving license Austria If you are planning to get an Austrian driving license, we are happy to help you!

Führerschein Österreich

https://alleudocument.com/fuhrerschein-2/

türkçe ehliyet

https://alleudocument.com/turkce-ehliyet/

Norsk førerkort

https://alleudocument.com/norsk-forerkort/

LIECHTENSTEIN DRIVING LICENCE

https://alleudocument.com/liechtenstein-driving-licence/

Drivers License Iceland

https://alleudocument.com/drivers-license-iceland/

köp körkort

https://alleudocument.com/korkort-sverige/

Suomalainen Ajokortti

https://alleudocument.com/suomalainen-ajokortti/

Slovenský Vodičský Preukaz

https://alleudocument.com/slovensky-vodicsky-preukaz/

slovensko vozniško dovoljenje

https://alleudocument.com/slovensko-voznisko-dovoljenje/

Polskie prawo jazdy

https://alleudocument.com/polskie-prawo-jazdy/

Nederlands rijbewijs

https://alleudocument.com/nederlands-rijbewijs/

Liċenzja tas-Sewqan Maltija

https://alleudocument.com/licenzja-tas-sewqan-maltija/

Luxembourg Driving Licence

https://alleudocument.com/luxembourg-driving-licence/

Lietuviškas vairuotojo pažymėjimas

https://alleudocument.com/lietuviskas-vairuotojo-pazymejimas/

Latvijas autovadītāja apliecība

https://alleudocument.com/latvijas-autovaditaja-aplieciba/

CYPRUS DRIVING LICENCE

https://alleudocument.com/cyprus-driving-licence/

Patente di guida italiana

https://alleudocument.com/patente-italiana/

Eesti juhiluba

https://alleudocument.com/eesti-juhiluba/

Danmarks kørekort

https://alleudocument.com/korekort/

řidičský průkaz

https://alleudocument.com/ridicsky-prukaz/

Belgisch rijbewijs

https://alleudocument.com/rijbewijs/

Permis de conduire français

https://alleudocument.com/permis-de-conduire-francais/

Ελληνική άδεια οδήγησης

https://alleudocument.com/%ce%b5%ce%bb%ce%bb%ce%b7%ce%bd%ce%b9%ce%ba%ce%ae-%ce%ac%ce%b4%ce%b5%ce%b9%ce%b1-%ce%bf%ce%b4%ce%ae%ce%b3%ce%b7%cf%83%ce%b7%cf%82/